Windows işletim sistemi ile birçok olaya ait loglama yapılabilmektedir. Fakat varsayılan işletim sistemi kurulumlarında birçok log pasif olarak gelmektedir. Server kurulumları dışında normal istemci kurulumlarında EventID: 4625 olayı da maalesef pasiftir. Öncelikle 4625 numaralı olay kaydının loglanması için gerekli ayarlama işlemi yapılmalıdır.

Türkçe işletim sitemlerinde "Oturum Aç/Kapat" kategorisinin alt kategorisi olan "Oturum Aç" olayının "Başarısızlık" durumunda meydana gelen olay kaydı 4625 numaralı olay kaydıdır. Bu olay kaydının tutulup tutulmadığını aşağıdaki komutla kontrol edebilirsiniz.

| Cmd.exe (Türkçe Windows) auditpol /get /subcategory:"Oturum Aç" |

| Cmd.exe (English Windows) auditpol /get /subcategory:"Logon" |

"Oturum Aç" olayının "Başarısızlık" durumunu loglama ayarı aşağıdaki şekilde yapılandırılabilir.

| Cmd.exe (Türkçe Windows) auditpol /set /subcategory:"Oturum Aç" /failure:enable |

| Cmd.exe (English Windows) auditpol /set /subcategory:"Logon" /failure:enable |

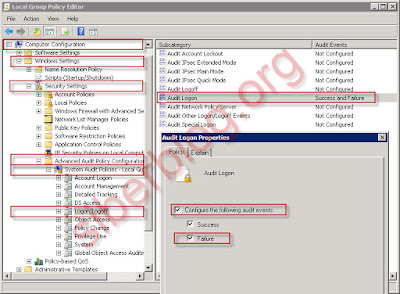

Bu işlemleri "Yerel Güvenlik İlkesi" üzerinden yapmak için çalıştıra "gpedit.msc" yazıp aşağıdaki şekilde yapılandırabilirsiniz.

Artık ağ üzerinden yapılan logon saldırıları loglanmaktadır. Daha ayrıntılı bilgi için: Audit Settings Group Policy konu başlıklı yazımızı inceleyebilirsiniz.

Event Viewer ile Olay Kayıtlarının İncelenmesi :

Yazımıza English Windows üzerinden devam ediyoruz. Run'a "eventvwr.msc" yazarak uygulamayı çalıştırın. Sol pencereden "Windows Logs" > "Security" üzerinde sağ tıklayın ve "Filter Current Log..." seçin.

Gelen "Filter Current Log" penceresinde <All Event IDs> alanına 4625 yazarak tüm başarısız logon denemelerini görüntüleyebiliriz. Bu duruma uygun EventID 4625: Tracking User Logon Failed Activity Using Logon Events konu başlıklı yazımızı inceleyebilirsiniz. Fakat biz sadece ağ üzerinde yapılan logon denemelerini görmek istiyoruz. Bu sebeple pencerede "XML" tabına geçiyoruz ve pencerenin altında bulunan "Edit query manually" kutucuğunu işaretliyoruz. Pencereyi aşağıdaki şekilde düzenliyoruz. Logon Type "Oturum Türü" 3 seçeneği bize sadece ağ üzerinden yapılan logon denemeleri filtrelememizi sağlayacaktır.

| XML Editor: <QueryList> <Query Id="0" Path="Security"> <Select Path="Security">*[ System[(EventID=4625)] and EventData[Data[@Name='LogonType'] and (Data="3")] ]</Select> </Query> </QueryList> |

Powershell Script ile Olay Kayıtlarının İncelenmesi :

Powershell betiğimiz ile tüm EventID: 4625 olay kayıtlarını ayrıştırarak (parse) sadece ağ üzerinden yapılan (Logon Type "Oturum Türü" 3) olayları ayrıntılı olarak csv formatında dosyaya aktarıyoruz.

Not: Powershell betiğin Security loglara erişebilmesi için Rus as Administrator olarak çalıştırılması gerekmektedir.